Verschlüsselung optimieren: In 3 Schritten zu erhöhter Datensicherheit

In der ständig fortschreitenden Welt der digitalen Sicherheit und Datenübertragung ist die kontinuierliche Anpassung von Verschlüsselungsprotokollen von entscheidender Bedeutung. Unsere SEEBURGER Cloud Services, die eine Fülle von sensiblen Informationen verarbeiten, unterliegen ständigen Verbesserungen, um den höchsten Sicherheitsstandards zu genügen. In diesem Beitrag werfen wir einen Blick auf die Gründe, warum wir die Unterstützung von TLS 1.1 einstellen und TLS 1.2 nur eingeschränkt beibehalten. Gehen wir kurz zurück und schaffen ein gemeinsames Grundlagenverständnis.

Was ist TLS?

Stellen Sie sich vor, Sie schicken einen Brief an einen Bekannten, aber Sie möchten nicht, dass jemand anderes den Inhalt lesen kann. Also stecken Sie den Brief in einen „magischen Umschlag“, der automatisch verschlossen wird und nur von ihrem Bekannten geöffnet werden kann. Das ist ein bisschen wie das, was TLS macht, wenn man im Internet unterwegs ist. TLS ist die Kurzform von Transport Layer Security, ein kryptografisches Protokoll, das die sichere Kommunikation über ein Computernetzwerk ermöglicht.

TLS ist im Internet weit verbreitet:

| Webseiten | Datenübertragung | Internettelefonie | Chat | |

|

|

|

|

|

| Webseiten, die Sie mit HTTPS besuchen, sind durch TLS gesichert, oder wir sagen oft HTTP über TLS. | FTPS (FTP und TLS), das Protokoll für die Datenübertragung, ist durch TLS gesichert. | Abhörversuche werden verhindert, weil SIPS (SIP über TLS) den Verbindungsaufbau durch verschlüsselte Datenübertragung sichert. | SMTPS (SMTP über TLS) gewährleistet eine sichere Übertragung von E-Mails. | Daten im Chat werden durch die Nutzung von IRCS (IRC über TLS) verschlüsselt übertragen. |

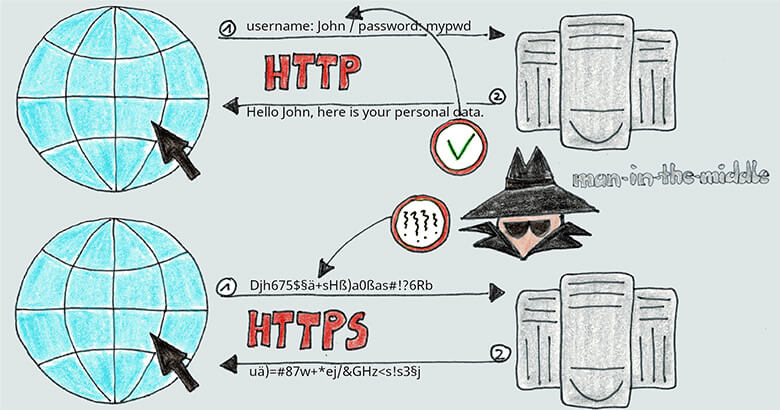

Bei einer unverschlüsselten Kommunikation sind die übertragenen Daten ungeschützt und für jeden zugänglich. Betrachten wir ein konkretes Beispiel aus dem Bereich EDI (Electronic Data Interchange):

Angenommen, ein Unternehmen verwendet AS2 für den Austausch von Bestellungen und Rechnungen mit Geschäftspartnern. In einem unverschlüsselten Szenario könnten diese EDI-Daten, die geschäftskritische Informationen wie Produktmengen, Preise und Liefertermine enthalten, von einem Angreifer abgefangen werden (Man-in-the-Middle). Dies könnte potenziell zu Wettbewerbsnachteilen, Preismanipulationen oder anderen geschäftsschädigenden Aktivitäten führen. Durch die Implementierung von TLS wird der gesamte Datenverkehr verschlüsselt. Selbst wenn ein Angreifer Zugriff auf den Datenstrom hat, sind die übertragenen Informationen für ihn nicht einfach lesbar.

Obwohl einige Kunden möglicherweise Herausforderungen bei der Implementierung sehen, überwiegt der Nutzen von TLS bei Weitem die potenziellen Risiken, indem er eine sichere und vertrauenswürdige Kommunikationsinfrastruktur schafft.

Ohne TLS |

Mit TLS |

|

| Abhörgefahr:

Ohne TLS sind Daten nicht verschlüsselt, was bedeutet, dass sie in Klartext über das Netzwerk übertragen werden. Dies ist besonders problematisch, wenn es um sensible oder vertrauliche Informationen geht. |

|

Datenschutz:

TLS verschlüsselt die Daten, die zwischen zwei Systemen hin- und hergeschickt werden. Selbst wenn diese Daten abgefangen würden, ohne den richtigen Entschlüsselungsschlüssel ist damit nichts anzufangen. |

| Identitätsdiebstahl:

Ohne TLS besteht die Gefahr von „Man-in-the-Middle“-Angriffen, bei denen ein Angreifer gestohlene persönlichen Informationen verwendet, um sich als die betroffene Person auszugeben und damit Schaden anzurichten. |

|

Authentifizierung:

TLS stellt sicher, dass tatsächlich die beiden richtigen Systeme miteinander verbunden sind und nicht mit einem System kommuniziert wird, das nur vorgibt, der Kommunikationspartner zu sein. Das verhindert den „Man-in-the-Middle“-Angriff. |

| Manipulation:

Ohne TLS können Angreifer Daten während der Übertragung manipulieren. Das bedeutet, dass jemand Informationen unterwegs ändern kann, was zu Fehlern, gefälschten Daten oder sogar schädlichen Aktivitäten führen kann. |

|

Integrität:

TLS erkennt jede Veränderung von Daten während der Übertragung, indem es den Nachrichtenauthentifizierungscode (MAC) prüft. Der MAC wird durch eine Funktion generiert, die sowohl den Inhalt der Nachricht als auch einen geheimen Schlüssel verwendet. Dieser Code wird zusammen mit der Nachricht übertragen. |

| Nichteinhaltung von Sicherheitsstandards:

Viele Sicherheitsstandards und Vorschriften, wie zum Beispiel die Datenschutz-Grundverordnung (DSGVO) in der Europäischen Union, schreiben vor, dass sensible Daten während der Übertragung verschlüsselt sein müssen. |

|

Normen und Compliance:

TLS stellt sicher, dass Sicherheitsstandards und Vorschriften eingehalten werden und rechtliche Anforderungen damit erfüllt sind. |

Die Nichtnutzung von TLS ist mit erheblichen Sicherheitsrisiken verbunden und kann zu schwerwiegenden Problemen führen. Das schließt Datenverlust, unbefugten Zugriff und Identitätsdiebstahl ein.

TLS ist also wichtig. Die Verwendung von TLS trägt dazu bei, das Internet zu einem sichereren Ort zu machen, indem es die Vertraulichkeit, Authentizität und Integrität der übertragenen Daten gewährleistet. Es ist ein Schlüsselelement für die Sicherheit und den Schutz der Privatsphäre im digitalen Zeitalter.

Warum braucht TLS Cipher-Suites und was ist das?

Denken Sie an einen Geheimsafe. Ihre Nachricht ist wie ein wertvoller Schatz, den Sie in diesem Safe aufbewahren möchten. Der Cipher ist das Schloss am Safe. Nur wenn Sie den richtigen Schlüssel (das Entschlüsselungswerkzeug) haben, können Sie den Safe öffnen und den Schatz (die Nachricht) sehen.

Ein Cipher ist also im Grunde genommen ein Code oder eine Methode, um Informationen zu verschlüsseln oder zu entschlüsseln.

Es gibt verschiedene Arten von Ciphers, genau wie es verschiedene Schlösser für Safes gibt. Einige sind einfacher zu verstehen, während andere komplexer sind, um Informationen besser zu schützen.

TLS nutzt sogenannte Cipher-Suites, um die Art und Weise festzulegen, wie die Daten zwischen zwei Systemen verschlüsselt und entschlüsselt werden. Eine Cipher-Suite, die während der Kommunikation verwendet wird, setzt sich aus den folgenden Bestandteilen zusammen:

| Verschlüsselungsalgorithmen | Der Verschlüsselungsalgorithmus ist wie eine Formel, die einen Text in eine unverständliche Zeichenfolge umwandelt. Nur diejenigen, die die passende „Entschlüsselungsformel“ kennen, können den ursprünglichen Text wiederherstellen. |

| Authentifizierungsmechanismen | Authentifizierungsmechanismen sind im Grunde genommen Methoden, um die Identität sicherzustellen, wie beispielsweise die Kombination aus Benutzername und Passwort, Fingerabdruckscanner, Gesichtserkennung, Einmalpasswort (OTP) oder Smartcards. |

| Sicherheitsparameter | Sicherheitsparameter sind festgelegte Regeln und Grenzen, die die Sicherheit von etwas oder jemandem gewährleisten, z. B. die Passwortlänge und -komplexität, Zugriffszeiten, Verschlüsselungsalgorithmen oder Zugriffsberechtigungen. |

Die Auswahl der Cipher-Suite ist eine wichtige Entscheidung, um eine angemessene Sicherheitsstufe in verschiedenen Anwendungsszenarien zu gewährleisten.

Schritt 1: Bye-bye, schwache Ciphers!

Um bei unserer Analogie zu bleiben: Damit wir sicherstellen können, dass nur die stärksten Schlösser benutzt werden, deaktivieren wir die schwachen Ciphers in TLS 1.2. Das ist wie die Entscheidung, nur die stärksten Schlösser für Ihren Geheimsafe zu verwenden. Keine alten, rostigen Dinger mehr!

Um zu beurteilen, ob ein Cipher für TLS 1.2 sicher oder unsicher ist, sollten bestimmte Kriterien berücksichtigt werden. Hier sind einige Faktoren, anhand derer die Qualität eines Ciphers für TLS 1.2 beurteilt werden kann:

| Schlüssellänge | Ein sicherer Cipher in TLS 1.2 sollte eine ausreichend lange Schlüssellänge haben. Je länger der Schlüssel, desto schwieriger ist es für Angreifer, den Schlüssel zu entschlüsseln. |

| Authentifizierung | Ein guter Cipher sollte Authentifizierungsmechanismen zur Verfügung stellen, sodass sowohl Server als auch Client sich gegenseitig bestätigen, dass sie die sind, für die sie sich ausgeben. Dies verhindert sogenannte „Man-in-the-Middle“-Angriffe. |

| Perfect Forward Secrecy (PFS) | PFS gewährleistet, dass, selbst wenn der private Schlüssel eines Servers kompromittiert wird, vergangene Kommunikationen sicher bleiben. Selbst wenn ein Angreifer den aktuellen privaten Schlüssel erlangt, ist er nicht in der Lage, die vorherige Kommunikation zu entschlüsseln, da für jede Sitzung ein einmaliger Schlüssel verwendet wird. Daher sind TLS 1.2 Cipher, die PFS unterstützen, vorzuziehen, da sie eine zusätzliche Schutzschicht gegen potenzielle Kompromittierungen bieten. |

| Resistenz gegen bestimmte Angriffe | Ein sicherer Cipher sollte widerstandsfähig gegen bekannte Angriffe sein, wie zum Beispiel die sogenannten BEAST- oder POODLE-Angriffe. Moderne Ciphers berücksichtigen solche Schwachstellen und bieten Schutz. |

| Verwendete Verschlüsselungs-algorithmen | TLS 1.2 unterstützt verschiedene Verschlüsselungsalgorithmen. Der Cipher sollte aktuelle Algorithmen wie AES (Advanced Encryption Standard) oder ChaCha20 verwenden und veraltete Algorithmen wie RC4 oder veraltete Chiffren wie Cipher Block Chaining (CBC) vermeiden. |

| Empfehlungen von Experten und Standards | Es ist ratsam, sich an bewährten Sicherheitsstandards und den Empfehlungen von Sicherheitsexperten zu orientieren. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) oder das National Institute of Standards and Technology (NIST) geben Empfehlungen für sichere Ciphers. |

Bei der Konfiguration von TLS 1.2 ist es entscheidend, die oben genannten Kriterien zu berücksichtigen und sicherzustellen, dass die verwendeten Ciphers den aktuellen Sicherheitsstandards entsprechen. In der Praxis hat es sich bewährt, die Unterstützung und Bereithaltung mehrerer sicherer Ciphers sicherzustellen. Diese Flexibilität ermöglicht es, auf sicherere Alternativen umzusteigen, sollte eine Schwachstelle in einem bestimmten Cipher entdeckt werden.

Schritt 2: SSLHonorCipherOrder – Wer entscheidet?

Jetzt, da wir verstehen, warum nur noch starke Schlösser Sinn machen, wollen wir sicherstellen, dass diese auch verwendet werden. Hier kommt „SSLHonorCipherOrder“ ins Spiel.

SSLHonorCipherOrder wird in der Konfiguration unseres SEEBURGER Application Load Balancer (ALB) verwendet, um die Reihenfolge der TLS-Verschlüsselungscipher-Suiten zu steuern.

Den ALB nutzen unsere SEEBURGER Cloud Services um eingehenden Datenverkehr zu steuern, Lasten gleichmäßig zu verteilen und um Leistung, Skalierbarkeit und Ausfallsicherheit zu gewährleisten. Er analysiert den eingehenden Datenverkehr und leitet Anfragen basierend auf vordefinierten Regeln an die entsprechenden Server weiter.

SSLHonorCipherOrder ist eine Einstellung, mit der wir unseren ALB anweisen können, die Verschlüsselungsalgorithmen in einer bestimmten Reihenfolge zu verwenden, um sicherzustellen, dass die Daten sicher übertragen werden.

Wenn SSLHonorCipherOrder aktiviert ist, ordnet der ALB die Cipher-Suiten gemäß den angegebenen Präferenzen an. Diese Einstellung stellt sicher, dass bevorzugte sichere und robuste Verschlüsselungsalgorithmen verwendet werden.

Es ist jedoch wichtig zu beachten, dass die Kommunikation nicht zwangsläufig fehlschlägt, wenn ein weniger sicherer Cipher ausgewählt wird. Um zusätzliche Sicherheit zu gewährleisten, ist es notwendig, eine umfassende Analyse der verwendeten Ciphers durchzuführen und schrittweise veraltete sowie unsichere Cipher-Suiten zu deaktivieren. Auf diese Weise kann eine kontinuierliche Verbesserung der Sicherheitsmaßnahmen erreicht werden, indem potenzielle Schwachstellen erkannt und behoben werden.

Schritt 3: Mitteilen/Informieren und Aufrüsten!

Was passiert denn mit Systemen, die noch die alten, rostigen Schlösser benutzen?

Wir wollen, dass alle sicher sind! Deshalb informieren wir unsere Kunden, die immer noch alte Schlösser verwenden und bitten sie, ihr Schloss zu aktualisieren.

Lassen Sie uns zusammenarbeiten, um unsere SEEBURGER Cloud Services für Sie noch sicherer zu machen. Wir aktivieren den SSLHonorCipherOrder-Parameter nun sukzessive auf unseren ALBs. Nur so können wir sicherstellen, dass wir alle die sichereren Cipher gewählt haben.

Sollten wir feststellen, dass Sie eine veraltete Cipher-Suite verwenden, werden wir uns umgehend mit Ihnen in Verbindung setzen und Sie freundlich dazu ermutigen, auf die neuesten Sicherheitsstandards umzusteigen. Gemeinsam können wir dafür sorgen, dass unsere SEEBURGER Cloud Services optimal geschützt sind.

Möchten Sie mehr darüber erfahren, welche Cipher wir bevorzugen? Kontaktieren Sie uns!

Vielen Dank für Ihre Nachricht

Wir freuen uns über Ihr Interesse an SEEBURGER

Haben Sie Fragen oder Anmerkungen?

Wir freuen uns hier über Ihre Nachricht.

Ein Beitrag von: Ramona Becker

Ramona Becker arbeitet seit 2008 als Projekt- und Produktmanagerin bei SEEBURGER. Ihr Spezialgebiet ist die organisatorische und technische Integration von innovativen Ideen in unser Produktportfolio. Daneben widmet sie sich dem Management der Familie, ist begeisterte Handwerkerin und in vielfältiger Weise als kreative Künstlerin tätig.