Phishing Attacken verstehen und wertvolle Daten schützen Teil II

Fake-Rechnungen, Phishing E-Mails und die Verbreitung von Schadsoftware über Download Links sind eine ständige Bedrohung für Unternehmen und auch Privatpersonen. Nachdem wir im ersten Teil dieses Blogs auf die Frage „Was sind Phishing E-Mails?“ eingegangen sind, erläutern wir nun am Beispiel einer auf realen Ereignissen basierenden Kundengeschichte, wie Betrugsmaschen mit Phishing E-Mails funktionieren und wie Sie Ihr Unternehmen davor schützen können.

Die Ausgangssituation

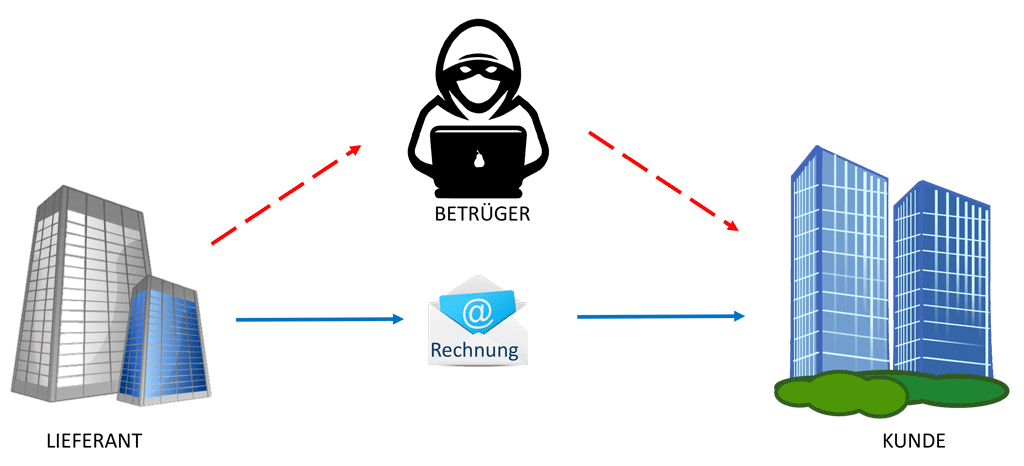

Ein deutscher Lieferant erhielt einen Auftrag im Wert von über 100.000 Euro von einem Kunden aus dem nicht-europäischen Ausland. Die Leistungen wurden erbracht, der Lieferant verschickte eine E-Mail-Rechnung, der Kunde beglich diese zeitnah, um in den Genuss des eingeräumten Skontos zu kommen, und war zufrieden, bis – ja, bis er eine Nachricht des deutschen Lieferanten erhielt, in der dieser seinen ausstehenden Rechnungsbetrag anmahnte. Der Kunde überprüfte erstaunt seinen Kontostand in der Gewissheit, die Rechnung doch längst bezahlt zu haben. Und richtig, der Betrag war von seinem Konto abgegangen. Nur war er nie auf dem Konto des deutschen Lieferanten eingegangen. Was war passiert? Der Kunde war Opfer einer Phishing-Attacke geworden.

So funktionieren Phishing-Attacken

Grundsätzlich sind Finanztransaktionen zwischen Unternehmen, die Beträge von über 100.000 Euro involvieren, sehr beliebte Ziele sogenannter Phishing-Attacken. Denn das „Erschleichen“ derart hoher Beträge rechtfertigt den recht hohen Aufwand, den ein Betrüger betreiben muss, um an das Geld zu gelangen:

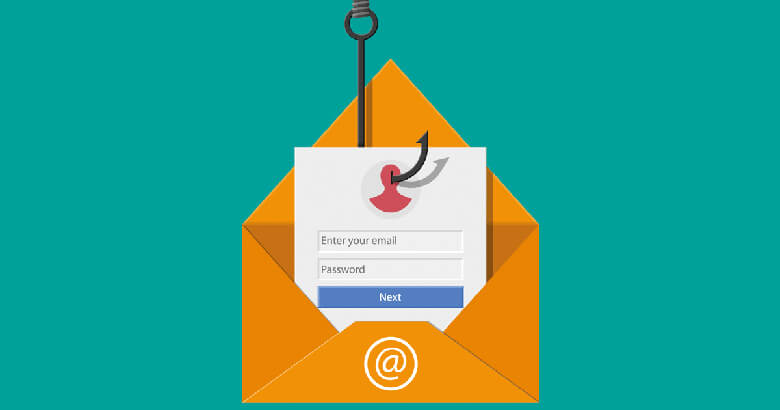

- In einem ersten Schritt muss er sich auf illegalem Weg eine Kopie der E-Mail verschaffen, mit der die Rechnung des Lieferanten aus Deutschland an den Kunden ins außereuropäische Ausland versandt wurde. Hierfür muss er zunächst, wie im ersten Teil dieses Blogs beschrieben, beim Sender oder Empfänger der E-Mail einen Trojaner installieren oder die E-Mail abfangen. Ist der Betrüger erst in Besitz einer Rechnungskopie, verfügt er über sämtliche Daten des Rechnungsempfängers und kann diese für seine Zwecke nutzen.

- Als nächstes registriert der Betrüger, der in unserem Fall in einem afrikanischen Land sitzt, eine Internetdomain, die der des Lieferanten zum Verwechseln ähnlich ist. Lautet die Originaldomain des Lieferanten beispielsweise „lieferant.com“, verfälscht er diese nur ganz leicht, sodass der Kunde schon genau hinsehen muss, um zu erkennen, dass es sich hierbei um eine „Vertipperdomain“ handelt. Beliebt sind beispielsweise Dopplungen wie „nn“ anstatt „n“ oder Buchstaben, die sich sehr ähnlich sehen wie „i“ und „l“ oder „m“ und „n“, „v“ und „w“ oder auch „O“ und die Zahl „0“. Selbst Buchstabendreher werden von unserem Gehirn gerne einfach überlesen. So würde also die „Vertipperdomain“ „lieferanncom“ oder „lieferamt.com“ kaum auffallen.

Alternativ kann der Betrüger eine gefälschte Länderdomain mit Firmennamen des Lieferanten anlegen. Schließlich kann der Kunde ja nicht wissen, ob der Lieferant nicht eine weitere Internetadresse in anderen Domains, zum Beispiel „.eu“ oder „.biz“ oder weiteren Toplevel-Domains, registriert hat. Für derartigen Missbrauch werden oft große „Hoster“ mit automatischen und schnellen Bestellprozessen genutzt, bei denen eine gestohlene Kreditkarte oder ungültige Bankverbindung nicht sofort auffällt. Eine Domain ist in der Regel nach wenigen Minuten eingerichtet und anschließend für einige Tage nutzbar, bevor der Betrug auffliegt. - Nun erstellt der Betrüger eine ähnliche Rechnung auf Basis der gestohlenen Rechnungsdaten, nur mit dem Unterschied, dass die Bankverbindung des Lieferanten gegen die Bankverbindung des Betrügers ausgetauscht wird. Gerade im internationalen Geschäftsverkehr mit Firmen in verschiedenen Ländern ist es nicht ungewöhnlich, wenn eine deutsche Firma eine Bankverbindung in einem anderen Land, zum Beispiel in Kundennähe, unterhält – noch dazu, wenn der Lieferant vor Ort eine Zweigniederlassung betreibt. Dies spart bei Auslandsüberweisungen anfallende Gebühren. Um diese Zusammenhänge anschaulich darzustellen, haben wir für unser Beispiel auch einen Kunden im Ausland gewählt. Große Firmen betreiben häufig sogar ein internes Cash-Management mit Verrechnungen, um die Geldbewegungen zu optimieren.

- War die Original-E-Mail des Lieferanten signiert, bedeutet es für den Betrüger als „Besitzer“ der „Vertipperdomain“ nur einen geringen Mehraufwand, ebenfalls eine Signatur für mustermann@lieferannt.com zu bekommen. Auch die entsprechenden Sicherheitsfilter mit SenderID, DomainKey etc. können nicht greifen, da der Betrüger ja eine E-Mail von einer gültigen Domain sendet, die ihm gehört.

- Der Betrüger sendet sodann als „mustermann@lieferannt.com“ die gefälschte Rechnungs-E-Mail an den Kunden und kann die Überweisung sogar noch durch besonders hohe Skonto-Beträge „beschleunigen“, so dass der Kunde vielleicht nicht so genau hinschaut.

- Schließlich landet die E-Mail des Betrügers aus Afrika anstelle der Originalnachricht des deutschen Lieferanten im E-Mail-Postfach des Kunden und dieser begleicht arglos die manipulierte Rechnung mit der falschen Kontoverbindung.

Der Lieferant in Deutschland bekommt von all dem nichts mit. Auch nicht, dass möglicherweise die Rechnung über einen Trojaner auf seinem eigenen System abgefangen wurde.

So können Rechnungen gesichert zugestellt werden

Wie bereits in unserem ersten Blog zu diesem Thema beschrieben, reicht eine digitale Signatur für E-Mail-Rechnungen kaum aus.

Nur über eine verschlüsselte Übertragung mit separatem Passwort (zum Beispiel über SMS Versendung), wie sie beim Managed File Transfer (MFT) der SEEBURGER AG genutzt wird, kann der Rechnungsversand gesichert erfolgen. Diesen ermöglicht SEEBURGER mit dem Invoice Delivery Service. Hierfür erhält der Rechnungsempfänger einen Link zum gesicherten Download. Mit diesem registriert er sich mit Usernamen und Passwort. Dieses erhält er über einen separaten Kommunikationsweg. Anschließend kann er die Rechnung verschlüsselt herunterladen. Auch Trojaner, die gerne in Dateianhänge eingeschleust werden, haben Dank MFT keine Chance mehr, da die Anhänge gescannt werden.

Nutzen Sie SEEBURGER-Technologien wie den Invoice Delivery Service, den Invoice Portal Service oder die SAP integrierten Lösungen Purchase-to-Pay und smart-e-Invoice-Outbound, um derartige Betrugsfälle im Vorfeld auszuschließen.

Eine professionelle Managed File Transfer Lösung für den Versand personenbezogener Daten, als auch eine E-Invoicing Lösung für Ihren elektronischen Rechnungsaustausch schaffen Sicherheit, Transparenz und Nachvollziehbarkeit beim Datentransfer Ihrer sensiblen digitalen Dokumente.

Vielen Dank für Ihre Nachricht

Wir freuen uns über Ihr Interesse an SEEBURGER

Haben Sie Fragen oder Anmerkungen?

Wir freuen uns hier über Ihre Nachricht.

Ein Beitrag von: Peter Fels

Peter Fels ist Produktmanager D-A-CH im Hause SEEBURGER für die automatisierte Rechnungseingangsbearbeitung für alle non-SAP-Systeme. Herr Fels hat viele Jahre Erfahrung bei der Umstellung von papierhaften auf elektronische Rechnungsprozesse.